-Diviser pour Mieux Sécuriser-

Le biais de pression sociale cet arme de destruction massive contre le « hacker »

Comprendre les biais cognitifs, sans les lister bêtement. Partie 01 : la pression sociale

I-Une prédisposition humaine ancestrale

L’appartenance à un groupe a longtemps été une condition essentielle de survie humaine. L’innée volonté de nous conformer aux attentes sociales découle de notre passé évolutif.

Dans les sociétés primitives, l’exclusion sociale exposait les individus à des dangers tels que les prédateurs ou la famine. Cette survie dépendait de l’appartenance à un groupe, l’exclusion était synonyme de danger immédiat.

Finalement aujourd’hui, rien n’a changé. Cette nécessité d’intégration sociale a forgé des mécanismes psychologiques profonds, qui perdurent dans notre société contemporaine.

Le rejet social demeure une source d’anxiété et persiste dans notre psyché. Il est perçu non seulement comme une exclusion, mais comme une atteinte à l’estime de soi. Cette peur peut conduire les individus à éviter les risques, à s’autocensurer ou à privilégier la conformité, même lorsque cela va à l’encontre de leurs intérêts.

Le rejet n’est pas simplement une source de gêne ; il est vécu comme une menace personnelle qui ébranle notre estime de soi. L’évitement devient alors un réflexe protecteur : éviter de poser des questions, de prendre des risques, de sortir de sa zone de confort. Plus cette peur est renforcée, plus elle limite nos comportements et nos décisions.

Le rejet devient ainsi un obstacle psychologique qui, par son intensité, peut même nous empêcher de saisir des opportunités pourtant vitales dans nos vies sociales et professionnelles.

II-Du point de vue de la victime cyber

II-1-Avant l’attaque

Les cybercriminels comme je le dis régulièrement sont de très bons psychologues, ils connaissent nos failles, nos faiblesses et les exploitent.

Et donc ils ne se gêneront pas pour exploiter notre besoin instinctif d’appartenance pour nous manipuler.

Ils savent pertinemment que les humains (dont ils font partie et nous verrons comment nous aussi en jouer), sont soumis à des normes sociales ou à la peur du rejet, et que ce biais va nous pousser à adopter souvent des comportements impulsifs ou conformistes.

Face à la pression implicite ou explicite de répondre positivement pour éviter le conflit ou la désapprobation, la victime agit souvent impulsivement.

Cette pression sociale influence nos comportements proactifs de protection.

Exemple

- La pression temporelle est fréquemment utilisée pour simuler une urgence qui déclenche des réponses impulsives. Cela repose sur le principe psychologique selon lequel les individus craignent d’être perçus comme incompétents ou indifférents.

==>le fameux : “vous devez cliquer sur ce lien et entrer vos informations de connexion dans les 24 heures pour éviter la suspension de votre compte”. Si vous ne le faites pas vous allez être perçu comme incompétent.

Autre exemple ; La fausse collecte de fonds, avec le petit message qui va bien « plus de 5000 personnes ont déjà contribué » bon sang si je ne participe pas, suis-je un gougeât, insensible à la cause ?

- Conformité numérique : nous avons tendance à imiter les comportements numériques de notre entourage, même s’ils sont risqués.

==>illustration : panne généralisée des comptes bancaires, évidement c’est faux. On ajoute le message suivant « “des milliers de personnes” qui ont été touchées ont cliqué sur ce lien pour rétablir , vite (tant qu’a faire) le problème. Les victimes, voyant leurs amis, collègues suivre cette “urgence” vont agir en conséquence, car ils ressentent une forte pression à imiter ce comportement. On est bien dans le « tout le monde fait pareil » alors moi aussi.

- Exploitation du conformisme culturel : dans certains contextes culturels, les normes de respect de l’autorité ou de l’harmonie sociale sont exacerbés. Un biais en entrainant un autre , on bascule dans , le biais de soumission à l’autorité.(exemple dans l’armée, l’éducation, etc).

- Harmonie sociale : cela reste une valeur essentielle dans de nombreuses cultures, où les individus cherchent à maintenir des relations positives et éviter les conflits ou la confrontation…même au sein du couple, c’est pour dire ! On retombe sur notre principe du rejet évoqué en introduction. Cette peur pousse de nombreuses personnes à accepter des demandes, même si elles sont douteuses, simplement pour éviter toute confrontation.

II-2-Après l’attaque

Une fois la cyberattaque découverte, les victimes peuvent hésiter à demander de l’aide ou à signaler l’incident. Cette réticence est liée à la pression sociale. En effet, dans ces environnements où la perfection et la compétence sont valorisées, l’idée de révéler une faille personnelle ou professionnelle liée à un incident de cybersécurité peut entraîner une pression sociale intense. Dans un environnement où l’erreur est mal acceptée, on préfèrera minimiser l’incident plutôt que de l’exposer.

- Peur du jugement : Les victimes craignent d’être perçues comme naïves ou imprudentes. L’idée de perdre la confiance ou le respect des proches ou collègues renforce le silence.

- Peur de perdre la confiance ou le respect des autres. La révélation d’une attaque, surtout si elle résulte d’une erreur de jugement, peut être perçue comme un échec personnel.

Je ne développerai pas cette partie l’ayant déjà vu et revu entre aussi ici :

https://ti-p.fr/blog/effets-psychologiques-dune-cyberattaque/

III-Et du côté du ́’hacker’

Peut-être un de mes aspects préférés, le cyber attaquant est lui aussi un humain.

Les cybercriminels eux-mêmes ne sont pas immunisés contre les biais cognitifs liés à la pression sociale. Ils évoluent souvent dans des sous-cultures où l’acceptation et la reconnaissance jouent un rôle crucial.

Lorsqu’on discute avec eux dans des forums ou des groupes clandestins, rapidement on voit, combien il est important pour eux de prouver leur valeur en réalisant des attaques spectaculaires ou en partageant des exploits techniques. La reconnaissance sociale devient une motivation clé, allant même jusqu’à se sentir obligés de participer à des actions risquées ou illégales pour maintenir leur statut au sein de leur groupe.

Et tout comme nous …’les gentils ’, ils peuvent ressentir une pression pour respecter les normes du groupe, même si cela va à l’encontre de leurs intérêts personnels ou de leur sécurité.

Ces dynamiques influencent leurs comportements et, paradoxalement, peuvent être source de vulnérabilités dans leurs actions.

Et c’est là qu’on en arrive à l’arroseur , arrosé…

Alors développons.

III-1-Surconfiance

Les « hackers » cherchent constamment à prouver leur compétence et à maintenir leur statut au sein de leur groupe. Cette pression pour être perçu comme supérieur ou comme un expert dans leur domaine peut les amener à prendre des risques démesurés, dans le but d’impressionner leurs pairs ou de s’illustrer par des attaques spectaculaires. Ils peuvent se lancer dans des attaques plus complexes qu’ils ne maîtrisent pas pleinement, ou choisir des cibles qui sont plus risquées, dans le but de gagner en reconnaissance. Ils peuvent être incités à lancer une attaque sans prendre les précautions nécessaires, simplement pour ne pas être perçus comme faibles ou hésitants. Cela entraîne des erreurs tactiques ou des failles dans la préparation de l’attaque.

L’un des objectifs principaux étant de prouver sa compétence technique et de gagner le respect de ses pairs. Dans ce milieu, l’admiration des autres membres du groupe et la reconnaissance de ses exploits sont des éléments cruciaux.

Exemple :

==>Certains petits « jeune padawans » tapent directement une multinationale sans avoir fait leurs armes. A vouloir se fixer un objectif trop ambitieux, sans reconnaissance immédiate, il a commis des erreurs techniques. « Il ne faut pas manger plus que son ventre. » ( merci Monsieur Jean de La Fontaine) à vouloir trop impressionner, qui fait le malin, tombe dans le ravin !

C’est ce qui est arrivé à Lizard Squad, un groupe de hackers principalement connu pour ses attaques contre des plateformes de jeux en ligne et des réseaux sociaux. Ce groupe a pris des décisions risquées dans le but d’impressionner et de s’illustrer. Résultat, certains membres de Lizard Squad ont été rapidement identifiés et arrêtés, parmi : Junaid Hussain.

Cette volonté de toujours repousser les limites peut conduire à des erreurs techniques, à des choix de cibles inappropriées, ou à des attaques mal préparées, rendant notre cible , à nous défenseur, plus vulnérable à une détection ou à un échec.

III-2-Prise de risques inutiles

Cette pression pour dépasser les autres dans la complexité des attaques peut amener un hacker à se sentir invincible et à sous-estimer les risques.

Et que se passe-t-il dans ce cas-là? Une erreur d’évaluation, où la recherche de gloire personnelle va l’emporter sur la planification stratégique. Le cybercriminel peut se précipiter dans une attaque ou utiliser des outils non éprouvés pour se démarquer.

Erreur petit scarabée…

Exemple :

Un cas qui n’a pas dû vous échapper. L’attaque NotPetya a été extrêmement destructrice et sophistiquée, mais elle était aussi mal planifiée dans un sens stratégique. Le groupe derrière cette attaque à mal maitrisé son attaque bien que dévastatrice.

La campagne en question était basée sur l’exploit EternalBlue, exploit déjà utilisé dans l’attaque WannaCry, ce qui a facilité son identification. Les attaquants ont été peut-être « trop bruyants ». les hackers de NotPetya ont agi impulsivement.

Dans tous ces exemples, on voit bien que le bon vieux biais de groupe les empêche de voir les failles ou les dangers d’une situation. Cet aveuglement collectif peut survenir lorsque tous les membres du groupe adoptent un comportement risqué, sans remettre en question les décisions prises.

En étant constamment entouré de personnes ayant des objectifs et des comportements similaires, le cyber délinquant peut perdre de vue les réalités pratiques ou légales de ses actes.

Et lui aussi comme notre victime, il va manquer de réflexion critique, ce qui va le conduire indéfectiblement à des décisions impulsives et à…l’erreur…l’erreur humaine.

Et à partir de là, pourquoi n’utiliserait ton pas cette vulnérabilité dans un but offensif, pour les déranger dans leurs actions et pour exposer leurs erreurs ?

III-3-Hacker le hacker !

“La victoire appartient à celui qui peut faire croire à l’autre qu’il ne peut pas gagner.”

Machiavel

L’erreur humaine reste l’un des maillons les plus fragiles de la chaîne de sécurité. À travers les nombreux cas observés, il devient évident que le biais de groupe joue un rôle déterminant dans la prise de décision .

Le cybercriminel, tout comme la victime d’une attaque, devient victime de cette dynamique. Privé de réflexion critique, il se laisse emporter par l’adrénaline de l’instant, agissant de manière impulsive. Le résultat ? L’erreur. La compétition est un levier particulièrement efficace. La compétition interne crée un climat de rivalité où chaque hacker cherche à surpasser les autres pour se démarquer. Cette pression peut les amener à faire des choix précipités, à chercher des opportunités pour impressionner.

Il ne faut pas oublier que les groupes de hackers fonctionnent souvent sur une hiérarchie informelle, où certains membres sont considérés comme plus expérimentés ou influents que d’autres. Alors jouons sur ça ! Créons La désorganisation et en résultera l’affaiblissement de la cohésion, un facteur essentiel pour des attaques coordonnées. Ils cherchent souvent à préserver une image de compétence et de maîtrise, alors créons des situations où leur compétence sera mise en doute. Favorisons la surenchère entre eux. Semons le doute dans leur esprit, nous aussi on peut mettre le vers dans la pomme ; le bon vieux diction “Diviser pour mieux régner” prend tout son sens ici.

Exploitons leurs vulnérabilités psychologiques à des fins offensives. La compétition, est potentiellement plus efficace que la simple défense technique.

Cette dynamique peut être utilisée pour déstabiliser leur approche.

A nous de nous mettre dans la peau du hacker, qui hacke le hackeur.

On est dans la matrice.

Comment ? voici quelques idées :

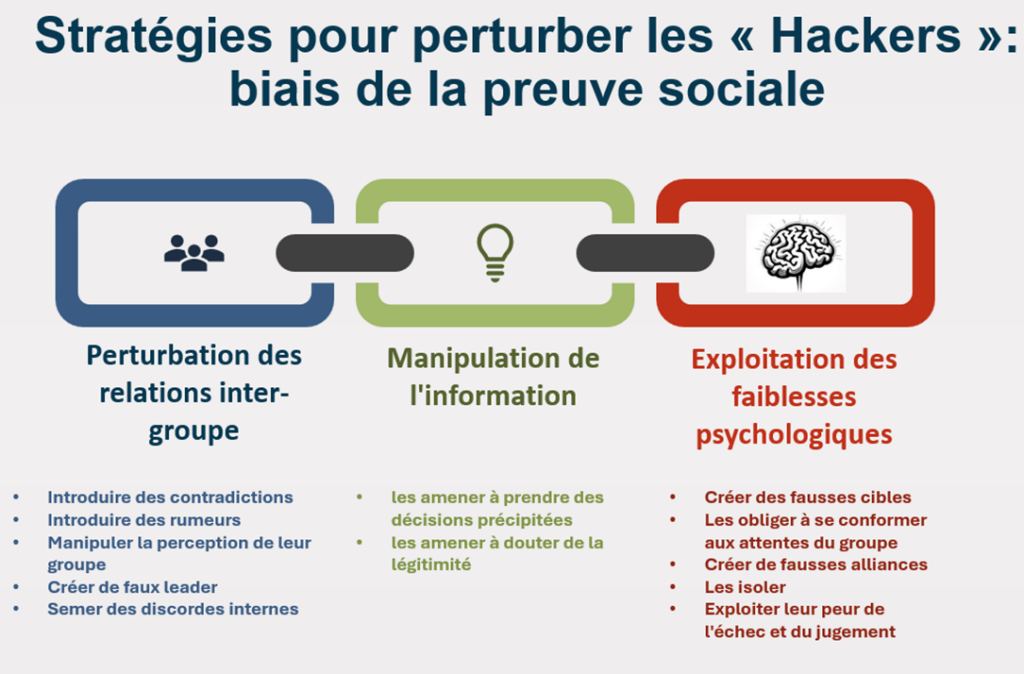

Manipulation de l’information

- Disséminer des informations erronées ou de fausses opportunités dans des forums de hackers pour les amener à prendre des décisions précipitées. Cela pourrait les forcer à se précipiter dans des attaques sans une préparation adéquate. Si un hacker échoue, il pourrait perdre confiance en ses capacités et en sa réputation.

Exemple :

- fausses vulnérabilités, publier un message dans un forum annonçant la découverte d’une vulnérabilité critique dans un système populaire, mais qui en réalité ne fonctionne pas ou qui est une mauvaise interprétation d’une fonctionnalité légitime.

- faux tutoriels, comme publier un tutoriel qui explique comment contourner un système de sécurité populaire, mais qui omet des étapes cruciales.

- Faire circuler des informations qui suggèrent que certains membres du groupe commettent des erreurs graves ou les amener à douter de la légitimité de leurs actions.

- Perturbation des relations inter-groupe

- Introduire des contradictions dans la communication au sein de leurs groupes. Cette technique repose sur l’idée de créer une confusion délibérée et d’attiser la méfiance interne. Cela brouille les repères, cela peut perturber la hiérarchie informelle au sein du groupe, ou encore perturber l’ordre des priorités et objectifs du groupe. L’idée étant de provoquer des hésitations ou un retard dans l’exécution des tâches, augmentant ainsi la probabilité d’échec de l’attaque.

Exemple :

- créer de faux documents censés provenir de sources fiables

- Envoyer des messages contradictoires sur l’urgence ou l’importance des tâches à accomplir.

- Propager des informations contradictoires en ligne concernant la sécurité de la cible.

- Introduire des rumeurs ou des conflits d’intérêts.

- Manipuler la perception de leur groupe en diffusant l’idée que leurs actions actuelles sont moins impressionnantes que celles d’autres hackers, les poussant à essayer des techniques encore plus risquées.

- Créer de faux leader, pour cela nous devons nous infiltrer au sein de leur sein, via leurs figures d’autorité pour donner de mauvaises instructions ou des directives erronées.

- Semer des discordes internes ,afin de perturber leur cohésion et donc leur efficacité. En encourageant des rivalités ou en introduisant des contradictions dans la communication, on peut fragiliser la collaboration entre les membres du groupe

- Exploitation des faiblesses psychologiques

- Créer des fausses cibles ou faux réseaux vulnérables pour les hackers qui cherchent à impressionner. Cela leur ferait perdre du temps et compromettre leur réputation lorsqu’ils échouent à pénétrer des systèmes fictifs ou bien protégés.

- Les obliger à se conformer aux attentes du groupe en semant des doutes dans leur esprit sur les comportements acceptables ou en poussant un hacker à se retrouver en situation d’isolement.

- Créer de fausses alliances

- Les isoler, l’isolement peut pousser certains hackers à commettre des erreurs fatales par peur de perdre leur statut.

- Exploiter leur peur de l’échec et du jugement. Après tout nous aussi jouons nous aussi sur cette peur de l’échec. Cette peur de perdre leur crédibilité, en introduisant des situations où leur compétence est mise en doute. Pour se faire, on pourrait simuler des défaillances ou des attaques ratées en créant de fausses vulnérabilités ou en agissant de manière à leur faire croire qu’ils ont commis des erreurs importantes. Un attaquant qui échoue à atteindre son objectif pourrait non seulement perdre du temps et des ressources, mais aussi souffrir de dommages plus importants à son image. Un échec peut donc être perçu comme une perte de respect au sein de la communauté, voire comme un signe d’incompétence.

Exemple :

- Un attaquant commence à exploiter une vulnérabilité dans un système, mais une manipulation subtile des données ou des logs peut faire croire qu’il a laissé une trace évidente qui pourrait permettre de le retracer. On touche à la culture de l’anonymat. Se sentir démaquer est la pire des éventualités pour l’attaquant.

On use de technique pour les leurrer, mais la psychologie, une fois de plus pourrait être bénéfique et une belle arme , une carte de poker à jouer. Qui a dit qu’ un psy en cyber était inutile????

Bref nous aussi défenseurs nous avons des idées et pouvons être machiavéliques, mais finalement le pratique-t-on vraiment ? Est-ce « acceptable » ? Est-ce contraire aux principes éthiques ?

Après tout de grands esprits ont dit :

- “L’art de la guerre est basé sur la tromperie.” – Sun Tzu

- “La guerre n’est pas un acte de violence, mais un acte d’esprit.” – Napoléon Bonaparte

Nathalie Granier-Novembre 2024