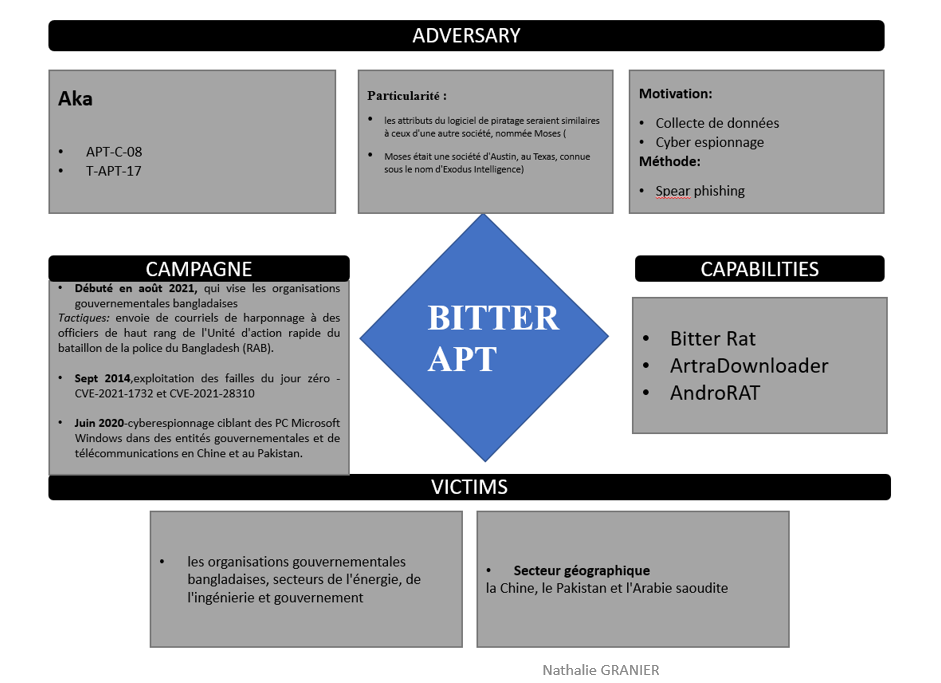

➡️ 𝘼𝙡𝙞𝙖𝙨 APT-C-08 ou T-APT-17

➡️𝙊𝙧𝙞𝙜𝙞𝙣𝙚-sud-asiatique(Inde ?) ils opereraient dans le cadre d’un mandat visant à comprendre les objectifs internationaux de la Chine.

➡️𝙋𝙖𝙧𝙩𝙞𝙘𝙪𝙡𝙖𝙧𝙞𝙩𝙚-les attributs du logiciel de piratage seraient similaires à ceux d’une autre société, nommée Moses (

Moses était une société d’Austin, au Texas, connue sous le nom d’Exodus Intelligence)

➡️𝙈𝙤𝙩𝙞𝙫𝙖𝙩𝙞𝙤𝙣 collecte de renseignements, espionnage

➡️ 𝘾𝙞𝙗𝙡𝙚 𝙜𝙚𝙤𝙜𝙧𝙖𝙥𝙝𝙞𝙦𝙪𝙚- la Chine, le Pakistan et l’Arabie saoudite

➡️𝙑𝙞𝙘𝙩𝙞𝙢𝙚- les organisations gouvernementales bangladaises, secteurs de l’énergie, de l’ingénierie et gouvernement.

➡️ 𝙊𝙪𝙩𝙞𝙡 BitterRAT, ArtraDownloader et AndroRAT.

➡️𝙈𝙤𝙙𝙪𝙨 𝙤𝙥𝙚𝙧𝙖𝙣𝙙𝙞-spear phishing

𝗖𝗮𝗺𝗽𝗮𝗴𝗻𝗲

▶️campagne en cours qui a débuté en août 2021, qui vise les organisations gouvernementales bangladaises

Tactiques: envoie de courriels de harponnage à des officiers de haut rang de l’Unité d’action rapide du bataillon de la police du Bangladesh (RAB).

▶️Sept 2014,exploitation des failles du jour zéro – CVE-2021-1732 et CVE-2021-28310

▶️Juin 2020-cyberespionnage ciblant des PC Microsoft Windows dans des entités gouvernementales et de télécommunications en Chine et au Pakistan.

𝗚𝗲𝗼𝗽𝗼𝗹𝗶𝘁𝗶𝗾𝘂𝗲

On constate une rivalité croissante entre l’inde et la Chine et le Pakistan

L’inde devient une des nations sud-asiatiques dotées de cybercapacités avancées. La cybercriminalité élargie ses horizons à des cibles au Moyen-Orient.

𝗜𝗼𝗖

#bitterapt #threatintel #cyberthreats #espionnage #infosecurity #cybersécurité

Lien