Les APT iraniens sont nommés ‘kitten’, mais ce petit chat n’est pas aussi inoffensif que l’on pourrait le penser.

Souvent considérés comme moins ‘dangereux’, perçu comme une cyber puissance de troisième niveau, à l’instar de ses collègues Chinois, Russes ou Nord Coréen et pourtant…

Ils améliorent continuellement leurs cyber-capacités offensives, allant de la dégradation de sites Web, au harponnage, au DDOS, en passant par du vol d’informations personnelles, à l’utilisation de logiciels malveillants destructeurs.

Enfin, ils n’hésitent pas à utiliser des opérations d’influence axées sur les médias sociaux.

Aujourd’hui ” l’Iran a la capacité de mener des attaques contre des infrastructures critiques, ainsi que de mener des activités d’influence et d’espionnage”[1].

1. Tendance ou paysage de la menace

Les cyber-attaquants Iraniens utilisent une variété d’outils parmi des logiciels espions ou des rançongiciels, basés pour la plupart sur un code ouvert, public et légitime.

Le manque de financement, de formation aux nouveaux outils, fait que bien souvent, ils réutilisent les mêmes outils.

Pour autant depuis l’attaque Stuxnet (2010), l’Iran a investi massivement dans la construction des défenses et des capacités de cyber-attaque devenant de plus en plus sophistiquées et audacieuses. Certes ses méthodes ne sont pas encore au niveau des super puissances mais le pays compense le manque de sophistication ou de financement dans ses techniques d’attaques par de l’ingénierie sociale.

C’est ainsi les chercheurs constatent une intensification des campagnes d’influence.

- En novembre 2020, la campagne de réélection de Trump en a été la cible.[2]

- En juillet 2022, l’Albanie aurait été ciblée par APT 42, perturbant les sites Web et les services publics du gouvernement. L’attaque semble avoir été politiquement motivée.

On voit bien que le microcosme de la menace en Iran est très hétéroclite et va d’acteurs indépendants, avec de petits moyens, à des groupes plus élaborés comme APT33-34, etc

Quelques « traits de personnalités »

- Les attaquants Iraniens ont jusqu’ici principalement mené des opérations à des fins d’espionnage, mais les chercheurs observent une évolution de leurs tactiques. Les opérations psychologiques comme les faux sites d’information se developpent dans le but de faire pression sur le public, et d’influencer les décideurs. Ils recherchent la médiatisation.

- Ils sont opportunistes, ils ciblent lorsque des occasions se présentent, plutôt que selon un plan établi.

- Les noms des entités apparaissent, disparaissent et changent. Il en va de même pour les campagnes qui peuvent disparaître aussi vite qu’elles apparaissent. Il est souvent difficile de déterminer les origines et les auteurs.

- Pas de négociation possible

- Habituellement, les APT rendent public l’attaque et divulguent les documents volés si les négociations échouent. Les Iraniens eux c’est l’inverse. Ils publient puis ils contactent.

- En cas de paiement, les attaquants iraniens ne restaurent pas les informations chiffrées.

- Leur communication est froide, condescendante souvent en anglais. Les chercheurs ont constaté quelques subtilités qui permettent de les identifier comme, l’usage du singulier-pluriel, de prépositions dans les verbes à particule, ou d’imprécision dans les descriptifs (usage du « le », « un »). « Les erreurs de précision étant typiques de la syntaxe persane »

2. Les motivations

L’espionnage et sabotage

Les cyber-opérations offensives sont devenues un outil essentiel de l’État iranien, permettant d’obtenir des informations et de se venger contre des ennemis à l’intérieur et à l’extérieur du pays.

La cellule de renseignement iranienne : l’organisation du renseignement du Corps des Gardiens de la révolution islamique, œuvre en ce sens (CGRI) . Les cyberactivités offensives de l’Iran sont presque exclusivement supervisées par le CGRI.

Les opérations de Téhéran contre des intérêts étrangers ont été principalement des campagnes d’espionnage et de sabotage, plutôt que du vol économique.

Représailles

Il faut comprendre l’histoire du pays, pour comprendre sa stratégie défensive. La signature de l’accord nucléaire de 2015, le Plan d’action global conjoint (JCPOA), a permis de réduire à l’époque le nombre d’attaque, mais les récentes évolutions géopolitiques et l’échec des négociations sur l’accord nucléaire ont changé la donne.

L’Iran utilise ses capacités en réponse aux événements nationaux et internationaux. Les attaques se maintiennent dans le temps mais s’intensifient en fonction de l’actualité.

Ainsi, L’Iran a menacé d’exercer des représailles contre les responsables américains à la suite de l’assassinat de Soleimani en janvier 2020 , l’ abattage d’un avion de ligne ukrainien par l’Iran n’a fait qu’accentuer les tensions.

Les attaques cyber restent la réponse la moins couteuse face aux sanctions économiques menées par certains pays. En effet, le ministère de la Justice américaine a émis des actes d’accusation contre les Iraniens impliqués dans des campagnes perturbatrices. Ils ont mis en place de nombreuses sanctions, faisant de l’Iran le premier pays subissant le plus de sanctions au monde.

Le pays a ainsi été le laboratoire cyber des États-Unis et de certains de leurs alliés. Teheran veut désormais prouver qu’il a les compétences dans l’exécution des cyberattaques en provoquant de nombreuses agressions destructrices et opportunistes .

3. Les victimes des cyberattaquants Iraniens

Les cybercriminels Iraniens visent certains secteurs : les banques, les hôpitaux, les institutions financières, quelle que soit la géographie, toutefois leurs cibles favorites restent :

➡️Usa

➡️ Europe

➡️ Israël

➡️ Arabie-Saoudite

➡️ Les opposants au régime afin de réprimer certaines activités sociales et politiques et nuire à des adversaires régionaux.

Usa

La guerre froide américano-iranienne dure depuis quatre décennies. L’Iran représente une menace permanente pour les intérêts des États-Unis. Téhéran fait donc tout pour limiter cette ingérence américaine.

Il est à prévoir que l’Iran prendra des risques qui aggraveront les tensions et menaceront les intérêts des États-Unis et de leurs alliés. Les dernières attaques le prouvent.

- « L’opération Ababil est une série de cyberattaques perpétrées en 2012 et 2013 par le groupe d’hacktivistes djihadistes Izz ad-Din al Qassam Cyber Fighters. Au cours de l’opération, plus de 135 attaques contre des banques américaines (Bank of America, Citigroup, Wells Fargo, US Bancorp, PNC, Capital One, Fifth Third Bank, BB&T et HSBC )ont été enregistrées, réparties en 47 vagues d’attaques et 4 phases. »[3]

Les attaques DDoS se sont en effet produites par vagues sur 176 jours, coûtant des dizaines de millions de dollars.

- A la suite de cette campagne, deux autres ont été menées par déni de service contre le Sands Casino.[4] Trois quarts des serveurs ont été détruits.

- L’Iran a tenté d’influencer la dynamique de l’élection présidentielle américaine de 2020 en envoyant des messages menaçants aux électeurs américains.

Les exemples ne manquent pas.

Moyen Orient

-L’Arabie saoudite est un des adversaires régionaux de l’Iran, cette dernière a des différends politiques, économiques, sectaires et ethniques avec l’Arabie Saoudite.

-Les Émirats arabes unis sont aussi une cible en raison de tensions diplomatiques et économiques.

- Décembre 2011, une campagne iranienne de cyberespionnage, basé sur un logiciel espion appelé Madi, a fait 800 victimes en un an.

Cette campagne basée sur du phishing, avait pour cible des dirigeants d’entreprises dans les domaines des infrastructures critiques et des services financiers, des responsables gouvernementaux du Moyen-Orient ainsi que du personnel des ambassades.

- Campagne Shamoon en 2012, 2016,[5], considéré comme « plus grand hack de l’histoire » visant la société Saudi Aramco a fait grand bruit. Le groupe à l’origine de l’attaque s’est fait appeler « the Cutting Sword of Justice » ( l’épée tranchante de la justice).

En 2017 une variante de Shamoon est réapparue visant cette fois l’aviation civile, le ministère du Travail et la Banque centrale saoudienne. [6]

- Le groupe APT 34 crée le malware “ZeroCleare” en 2019 et s’en prend à des sociétés énergétiques et industrielles du Moyen-Orient[7]

- En 2019 toujours, c’est au tour de BAPCO (l’organisation pétrolière d’État de Bahreïn) de faire les frais d’une cyberattaque.[8]

Israel

Téhéran reste une menace pour Israël, tant par ses forces militaires que par son soutien au

Hezbollah et d’autres groupes terroristes. Le pays a opté pour une approche hybride de la guerre.

Elle cible des entreprises et des organisations, le secteur privé dans un but d’opérations d’influence [A1]. Il s’agit généralement de petites et moyennes entreprises.

L’objectif des attaquants est de faire les gros titres dans les médias en Israël, de distiller la peur dans la conscience publique. Le groupe Fox Kitten joue sur cette tactique (cf plus bas).

- L’attaque contre la compagnie d’assurance Shirbit a suivi cet objectif, où le but n’était pas financier mais psychologique, puisque les informations personnelles de nombreux clients ont été divulguées. La particularité de cette attaque tient au fait que le groupe a tagué les médias à l’étranger et les a contactés directement.

- L’Iran a été soupçonnée de multiples cyberattaques entre avril et juillet 2020 contre des installations hydrauliques israéliennes.[9] L’attaque a finalement été évitée, mais que serait-il advenu si cela n’avait pas été le cas ?

À la suite de ces attaques de nombreux incendies dans des installations militaires, des sites de production de missiles, des complexes pétrochimiques et industriels, mais aussi dans l’installation nucléaire d’enrichissement d’uranium de Natanz ont été constatés. Même si à ce jour rien n’a été revendiqué, le regard se tourne vers Israël, responsable d’une potentielle campagne de sabotage. L’histoire ne se s’arrête pas là, puisqu’en juin 2020, de nouvelles installations israéliennes de gestion de l’eau ont à nouveau fait l’objet de cyber attaques.

- Enfin, on pourrait citer bien d’autres faits marquants comme l’attaque contre le site Web Atraf, l’attaque visant Habana Labs, associé à Intel, Israël Aerospace Industries…la liste est tristement longue.

Et en interne

Le régime iranien considère un soulèvement national comme une menace existentielle, aussi il fait tout pour maitriser son espace. L’administration surveille ses propres citoyens et révoque les libertés sur Internet.

- En septembre 2011, un groupe Iranien dit indépendant a revendiqué une attaque qui a compromis DigiNotar, 300 000 utilisateurs iraniens ont été espionnés.

Ce genre de groupes est assez fréquents en Iran. Ces Iraniens patriotes ou issus de mouvements panislamiques agissent pour la défense du chef suprême, de la souveraineté nationale et des idéaux religieux.

L’Iran encourage ouvertement ses acteurs de la menace à lancer des cyberattaques contre ses ennemis. Le gouvernement recrute dans ses cyberforces, mais soutient également leurs opérations indépendantes.

Le MOIS (ministère iranien du Renseignement et de la Sécurité), a été créé en 1983, il dirige plusieurs réseaux d’acteurs de la cyber-menace impliqués dans le cyber-espionnage et les attaques de rançongiciels. Il cible un éventail d’organisations gouvernementales et du secteur privé à travers le monde et dans divers secteurs d’infrastructures critiques.

Les cyberacteurs du MOIS semblerait être impliqués dans la fuite de documents du gouvernement albanais, mais aussi dans une campagne ciblant des citoyens, des dissidents, des journalistes iraniens, des organisations étrangères dont au moins 15 sociétés américaines.

APT39 ou EO 13553 serait détenu ou contrôlé par le MOIS , connu pour soutenir les opérations de surveillance qui permettent les violations des droits de l’homme par l’Iran.

Ainsi donc , les principales attaques sont menées par le Corps des gardiens de la révolution islamique (CGRI), le ministère du Renseignement et de la Sécurité (MOIS), L’Iran Passive Defence Organization , qui a fondé le Cyber Headquarters iranien en 2011. Cette organisation a centralisé les activités cyber du régime, des groupes indépendants, ou des groupes structurés.

4. Qui sont Les acteurs cyber Iraniens ?

Voyons ici quelques acteurs cyber Iraniens, sachant que le but n’est évidemment pas de rentrer dans le détail de chaque groupe (cf memo en bas de page), ni même d’en faire une liste exhaustive, mais plutot, d’en connaitre certains noms, qui font régulièrement la une de l’actualité cyber.

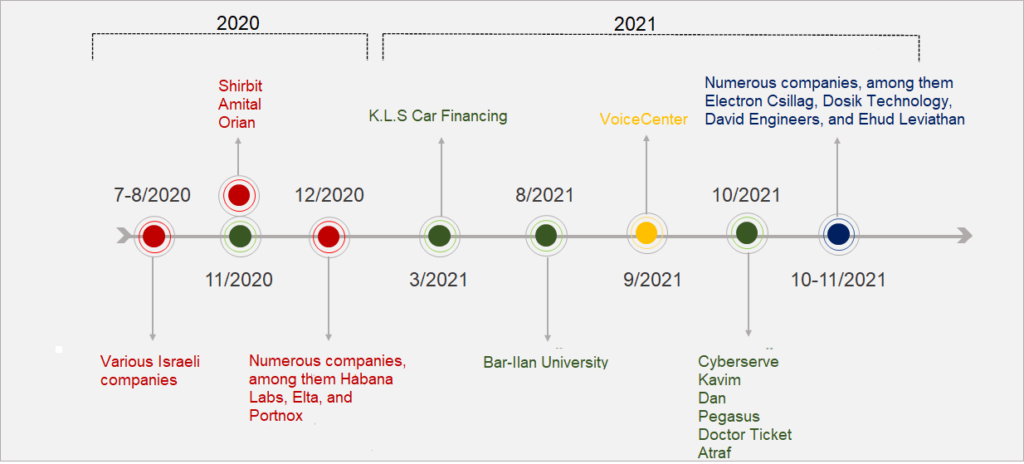

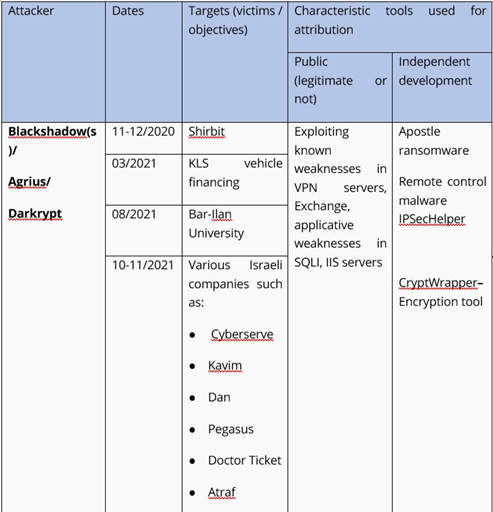

Black shadow

Source : INSS

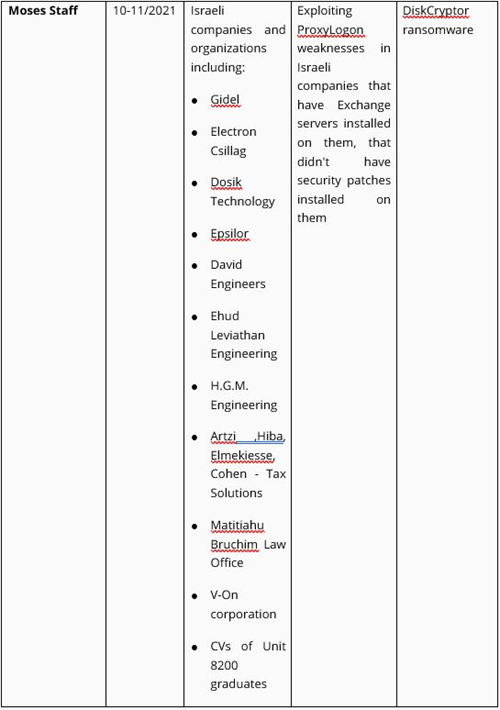

Moses Staff

Source : INSS

APT33 alias Elfin, Magnallium, Holmium et Refined Kitten

APT 33, est à l’origine des attaques Shamoon de 2012. Les chercheurs notent une intensification de la menace dirigée contre les services publics d’électricité, la fabrication, les raffineries de pétrole et les infrastructures essentielles. Le nombre de cibles n’a fait que décupler. Le groupe est actif depuis 2013. Son vecteur d’attaque initial reste le phishing, l’attaque par brute force, et les exploits.

APT34 alias OilRig, Greenbug, Helix Kitten, G, IRN2. Actif depuis 2014. Le groupe pratique essentiellement l’ingénierie sociale. Sa motivation reste l’espionnage.

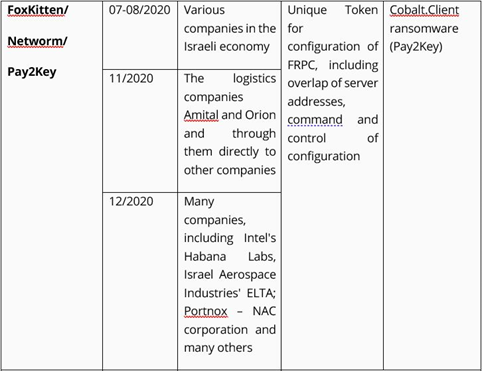

Quand APT33 et APT34 s’allient, ça donne naissance à Fox Kitten

Fox kitten aliasParisite et PIONEER KITTEN

Début 2021, une des plus importantes opérations d’espionnage de Fox Kitten a duré deux ans. Les attaquants Iraniens ont réussi à pénétrer les réseaux informatiques d’entreprises en Israël,

et à collecter des informations sensibles. À la suite de cette attaque, le groupe a combiné des attaques de ransomware avec des attaques d’opérations d’influence.

Source : INSS

Ensemble ils ont mis en place la campagne Pay2Key qui a touché des dizaines d’entreprises des secteurs de l’assurance, de la logistique et de l’industrie en Israël.

La cyber armée

La cyber-armée iranienne est un collectif de cyberattaquants indépendants, méthodiques dont les objectifs et l’idéologie sont en phase avec le gouvernement de Téhéran.

Pour exemple, entre décembre 2009 et mi-2011, elle a lancé une campagne de dégradations de sites Web de mouvement vert ou révolution verte, en remplaçant leurs pages par des messages de soutien au régime iranien.

Ils s’appuient essentiellement sur de l’ingénierie sociale.

Leurs faits d’armes :

- 2019-Twitter, Baidu

- Février 2011, Voice of America

Et les autres

- APT42 : à lire le rapport Mandiant : https://www.mandiant.com/media/17826

- Muddy water, alias Earth Vetala, MERCURY, Static Kitten, Seedworm et TEMP.Zagros. Actif depuis 2018. Ils utilisent essentiellement des outils open source

- Phosphorus ou dev-0270 alias Nemesis Kitten , APT35, apparu en 2014. Sa technique d’attaque, Ingénierie sociale, Phishing et Spearphishing

- Predatory Sparrow alias Gonjeshke Darande, est à l’origine de trois attaques qu’il a menées contre des sidérurgistes iraniens le 27 juin 2022.

- APT39, à lire le rapport Mandiant : https://www.mandiant.com/resources/blog/apt39-iranian-cyber-espionage-group-focused-on-personal-information

- Rampant, pioneer et static Kitten

5. Ses limites oui mais…

Ses capacités technologiques

Les capacités et les opportunités de l’Iran restent limitées et faibles face aux compétences et au budget des États-Unis et d’Israël par exemple.

Il n’empêche que même avec des outils et des tactiques peu évolués, simples, les attaques iraniennes peuvent causer de lourdes pertes.

On ne doit pas négliger cet acteur dans l’écosystème cyber et leur manque d’empathie totale. En témoigne en juin 2021, des acteurs iraniens ont tenté une cyberattaque contre le Boston Children’s Hospital, un des plus grands hopitaux pour enfants américains soignant contre le cancer et des chirurgies cardiaques.

Son isolement économique et politique

Une autre limite à ne pas oublier est son isolement politique et les sanctions économiques qui ont un impact indéniable sur les technologies, même si il n’y a aucune preuve, on soupçonne le pays de coopération avec la Chine et la Russie lui permettrant d’étoffer son arsenal cyber. L’Iran pourrait également se tourner vers le Mexique pour un soutien à la cyberguerre.

La capacité de nuisance de la République islamique n’est donc pas à négliger. C’est une force à surveiller en raison de son développement rapide.

La cyberarmée iranienne serait « forte de 3 000 hackeurs », le gouvernement a engagé des dizaines de millions de dollars dans la cybersécurité et son intérêt à développer sa cyberarmée , on l’a vu, est multiple.

Les cyberattaques peuvent être de simples moyens d’extorsion, voire de véritables guerres dissuasives.

L’expertise de l’Iran et sa volonté de mener des cyberopérations agressives en font une menace importante. Le pays a la capacité de mener des attaques contre des infrastructures critiques, de mener des activités d’influence et d’espionnage non négligeables.

Le défi de demain pour toutes les organisations et pays opposés à l’Iran sera de s’assurer d’adopter de nouvelles stratégies défensives. Le secteur bancaire, énergétique, les gouvernements, le secteur militaire et les telecommunications devront être vigilants.

On peut prévoir d’ores et déjà une augmentation de la sophistication et de la fréquence des attaques, et particulierement sur la chaine d’approvisionnement.

Alors ouvrons l’œil… Et le bon.👀

« Un certain chat d’Iran retombait toujours sur ses pattes… en plus d’avoir le regard perçant ! »(Faucer)

6. Info en plus – A lire – Actualité

CYBERSECURITE

- APT42-http://www.presseagence.fr/lettre-economique-politique-paca/2022/09/07/paris-un-nouveau-groupe-de-cyber-espionnage-decouvert/

- APT42: Crooked Charms, Cons and Compromises. Mandiant

- APT42:https://cyware.com/news/apt42-responsible-for-30-espionage-attacks-3ba7efa8/?web_view=true

- Rapport à lire sur plusieurs campagnes de rançongiciels en lien avec DEV-0270/ Nemesis Kitten, un sous-groupe de l’acteur iranien PHOSPHORUS

- The Iranian Cyber Threat-September 2022

- Collin Anderson & Karim Sadjadpour. Iran cyber threat. Carnegie. 2018

- Le transport maritime israélien ciblé par des pirates informatiques liés à l’Iran-https://fr.timesofisrael.com/le-transport-maritime-israelien-cible-par-des-pirates-informatiques-lies-a-liran/

- L’Albanie a été frappée par une nouvelle cyberattaque et accuse l’Iran-https://securityaffairs.co/wordpress/135602/cyber-warfare-2/albania-second-cyber-attack.html

- Microsoft met en garde contre les attaques de ransomwares du groupe Iranien Phosphorus Hacker-https://thehackernews.com/2022/09/microsoft-warns-of-ransomware-attacks.html

- Des pirates informatiques iraniens exploitent des bogues Log4j 2 non corrigés pour cibler des organisations israéliennes-https://thehackernews.com/2022/08/iranian-hackers-exploiting-unpatched.html

DROIT-SOCIETE

- Droits des femmes. En Iran, un combat encore balbutiant contre les certificats de virginité-https://www.courrierinternational.com/article/droits-des-femmes-en-iran-un-combat-encore-balbutiant-contre-les-certificats-de-virginite

- Iran: plus de 300 personnes arrêtées pour avoir milité contre le port du voile-https://www.lefigaro.fr/flash-actu/iran-plus-de-300-personnes-arretees-pour-avoir-milite-contre-le-port-du-voile-20220905

- Contrôler le port du voile via la reconnaissance faciale ? Un projet fait polémique en Iran-https://fr.news.yahoo.com/contr%C3%B4ler-port-voile-via-reconnaissance-132842681.html

- https://www.lefigaro.fr/flash-actu/iran-plus-de-300-personnes-arretees-pour-avoir-milite-contre-le-port-du-voile-20220905-https://www.marianne.net/monde/asie/iran-le-quai-dorsay-seleve-contre-la-condamnation-a-mort-de-deux-militantes-lesbiennes

- Libération des équipages de deux pétroliers grecs saisis par l’Iran-https://www.lefigaro.fr/international/liberation-des-equipages-de-deux-petroliers-grecs-saisis-par-l-iran-20220911

GEOPOLITIQUE

- Israël-Iran : la cyber-guerre est déclarée- https://www.marianne.net/monde/proche-orient/israel-iran-la-cyber-guerre-est-declaree

- Pour l’Iran, la cyberguerre est devenue incontournable- https://www.middleeasteye.net/fr/decryptages/iran-cyberguerre-cyberattaques-virus-informatique-hacking-sanctions

- Après le Koweït, les Émirats arabes unis annoncent le retour de leur ambassadeur en Iran-https://www.aa.com.tr/fr/monde/apr%C3%A8s-le-kowe%C3%AFt-les-%C3%A9mirats-arabes-unis-annoncent-le-retour-de-leur-ambassadeur-en-iran/2666306

- Nucléaire : France, Allemagne et Royaume-Uni “doutent sérieusement” des intentions de l’Iran-https://www.france24.com/fr/moyen-orient/20220910-nucl%C3%A9aire-france-allemagne-et-royaume-uni-doutent-s%C3%A9rieusement-des-intentions-de-l-iran

- Nucléaire iranien: visite du premier ministre israélien en Allemagne-https://www.lefigaro.fr/flash-actu/nucleaire-iranien-visite-du-premier-ministre-israelien-en-allemagne-20220911

ECONOMIE

- L’Iran et la Russie envisagent de créer une OPEP pour les exportations de gaz-https://atalayar.com/fr/content/liran-et-la-russie-envisagent-de-creer-une-opep-pour-les-exportations-de-gaz

- Iran: le principal constructeur automobile veut réexporter en Russie-https://www.lefigaro.fr/flash-eco/iran-le-principal-constructeur-automobile-veut-reexporter-en-russie-20220814

- Corée du Nord et Iran pour la Russie, Pakistan pour l’Ukraine : Moscou et Kiev se tournent vers des fournisseurs d’armes inattendus-https://www.lemonde.fr/international/article/2022/09/07/coree-du-nord-et-iran-pour-la-russie-pakistan-pour-l-ukraine-moscou-et-kiev-se-tournent-vers-des-fournisseurs-d-armes-inattendus_6140478_3210.html#xtor=AL-32280270-[default]-[android]

- Washington annonce une nouvelle salve de sanctions contre l’Iran-https://www.lesechos.fr/monde/enjeux-internationaux/washington-annonce-une-nouvelle-salve-de-sanctions-contre-liran-1786819

7. Sources

https://www.bloomberg.com/news/articles/2014-12-11/iranian-hackers-hit-sheldon-adelsons-sands-casino-in-las-vegas

https://thehackernews.com/2022/08/iranian-hackers-exploiting-unpatched.html

https://www.bbc.com/news/technology-62072480

https://www.securityweek.com/iranian-hackers-target-israeli-companies-pay2key-ransomware

The Iranian Cyber Threat

Ilan Berman. The Future of Iranian Terror and Its Threat to the U.S. Homeland. February 2016

https://media.defense.gov/2022/Feb/24/2002944274/-1/-1/0/CSA_AA22-055A_Iranian_Government-Sponsored_Actors_Conduct_Cyber_Operations.PDF

https://www.france24.com/fr/moyen-orient/20220623-iran-le-puissant-chef-des-renseignements-des-gardiens-de-la-r%C3%A9volution-limog%C3%A9

https://www.washingtoninstitute.org/policy-analysis/irans-intelligence-organizations-and-transnational-suppression

https://www.inss.org.il/publication/cyber-iran/

[1] Annual Threat Assesment of the US intelligence community. April 2021.

[2] https://www.dni.gov/files/ODNI/documents/assessments/ICA-declass-16MAR21.pdf

[3] Wikipedia

[4] https://www.bloomberg.com/news/articles/2014-12-11/iranian-hackers-hit-sheldon-adelsons-sands-casino-in-las-vegas

[5] https://money.cnn.com/2015/08/05/technology/aramco-hack/index.html

[6] https://www.reuters.com/article/us-saudi-cyber-idUSKBN1571ZR

[7] https://www.cyberscoop.com/iran-destructive-malware-ibm/

[8] https://www.cpomagazine.com/cyber-security/data-wiper-malware-attack-on-bahrains-national-oil-company-linked-to-iran-part-of-an-ongoing-pattern/

[9] https://www.washingtonpost.com/national-security/intelligence-officials-say-attempted-cyberattack-on-israeli-water-utilities-linked-to-iran/2020/05/08/f9ab0d78-9157-11ea-9e23-6914ee410a5f_story.html

[A1]https://www.unitedagainstnucleariran.com/sites/default/files/UPDATE%20-%20The%20Iranian%20Cyber%20Threat_9.7.22_JC_JMB_CMJ.pdf

https://carnegieendowment.org/files/Iran_Cyber_Final_Full_v2.pdf

[A2]Leur succès découle d’un faible niveau de sécurité et d’une prise de conscience insuffisante de la nécessité d’investir dans la cyberdéfense du secteur privé civil en Israël, ainsi que de l’attention considérable accordée aux attaques par les médias israéliens.