3. Comment choisissent-ils les victimes ?

QU’EST-CE QUE LE PROFILING ?

Le profilage, est un terme qui suscite beaucoup de controverses. Nous devons toutefois le définir, aussi je le définirai ainsi : il s’agit d’un processus d’identification des caractéristiques et des traits individuels affichés par l’adversaire.

Différentes théories existent, Saroha en 2014 considère cette technique comme un manière de « comprendre pourquoi les criminels commettent des crimes, pour classifier les comportements criminels et pour résoudre les crimes qui ont déjà été commis ».

D’autre comme, Lickiewicz, en 2011, la définisse comme un moyen d’ « identifier les tendances comportementales, les traits de personnalité, les variables démographiques et les variables géographiques en fonction des informations et des caractéristiques du crime »

Il existe différents types de profilage que j’évoquais déjà dans un article précèdent( https://ti-p.fr/?p=162), je ne vais donc pas revenir dessus.

1. Quel objectif ?

Les profils de cyber-adversaires permettent de construire une image de leurs objectifs, de leurs modes opératoires et de leurs intentions futures.

Il s’agit donc de collecter un ensemble de preuves qui associent une activité observée à des traits connus liés à un adversaire donné.

Ce travail d’investigation, permet de répondre aux questions suivantes :

– Qu’est-ce que l’adversaire a pu faire ?

– Quels sont leurs objectifs ?

– Qui sont-ils ?

– Que vont-ils faire ensuite ?

_ Comment s’organisent-ils pour mettre en œuvre leur technique?

Le graal serait l’attribution, mais cela est de plus en plus rare. Aussi ne nous méprenons pas, le profilage ne consiste pas à obtenir le nom, l’adresse et le numéro de sécurité sociale d’un adversaire. Ceux qui prétendent cela seraient bien ambitieux.

2. Quel avantage ?

Les renseignements sur les menaces sont utilisés pour établir une posture de sécurité solide.

Cela aide à définir le motif d’un attaquant et permet aux organisations de découvrir de nouvelles menaces et de mettre en place de manière proactive des barrières pour se défendre contre elles.

Les flux de renseignements doivent être intégrés dans la détection et la réponse aux terminaux et adaptés aux menaces spécifiques auxquelles sont confrontées le secteur d’activité d’une organisation.

Le contexte, le renseignement obtenu sont importants pour les équipes de pentester. Ces informations aident les organisations à mettre en place les bons niveaux de sécurité tout en testant l’efficacité des équipes de sécurité.

Une compréhension claire des motivations des attaquants permet aux équipes de sécurité de mieux anticiper. Comprendre le comportement des attaquants, ses schémas d’attaque, guidera les équipes de défense dans la prévention et la détection des failles.

Le renseignement sur les menaces doit faire partie intégrante d’une cyber stratégie.

QUI SONT LES CYBERCRIMINELS ?

Voilà une question qui nous traverse tous l’esprit.

Définir le profil d’un cybercriminel est un travail long et fastidieux. Beaucoup de spécialistes se sont intéressés au sujet dans le domaine des crimes en série. On trouve beaucoup moins de littérature dans le cadre de la cybercriminalité, même si elles commencent à abonder dans les pays anglosaxons.

Tentons de faire un petit tour du sujet dans ce premier article (oui un second est à venir, gros teasing !)

1. Profil

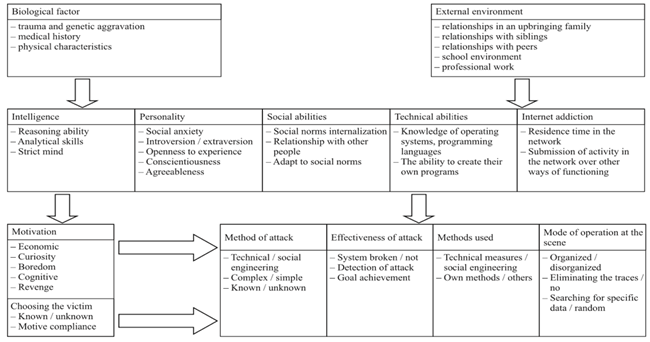

Comprendre l’ennemi est le premier ‘outil’ utilisé pour lutter contre le cybercrime. Déterminer un profil psychologique d’un cybercriminel est une véritable gageure.

Pourtant ce travail reste essentiel en cyber pour aider les équipes techniques à comprendre ce que les attaquants pensent, ce qui les motivent et comment ils travaillent.

Ce que l’on peut dire aujourd’hui c’est que les cybercriminels sont intelligents, hautement qualifiés et très ingénieux.

Globalement voici leurs caractéristiques :

- Ils possèdent de fortes compétences technologiques (jusque là rien de nouveau ). Pour qu’un individu puisse commettre un cybercrime, il doit être capable d’effectuer des tâches de base sur Internet (Lickiewicz)

- Ils sont vifs, stratégiques, ingénieux, passionnés, déterminés, très curieux

- Ils sont à la recherche de gain financier, peuvent avoir de fortes convictions politiques (“hacktivistes” )

- Ils peuvent être intolérants et maniaques du contrôle

- Ils sont adaptables, ce qui est lié à leur besoin de surmonter les défis

- Ils ont un esprit analytique, ils sont capables d’analyser un grand nombre d’informations et de tirer des conclusions très précises

- Ils ont généralement une grande maîtrise d’eux-mêmes

On l’a compris définir un profil type est extrêmement compliqué au risque de tomber dans le stéréotype. Certains auteurs en ont d’ailleurs fait leurs fonds de commerce…je dis ça…

Parmi ces stéréotypes, on peut citer le fait que tous les cybercriminels :

- sont socialement ineptes mais brillants. Attention sur ce point, beaucoup de cybercriminels ont une vie sociale normale, et peuvent être votre voisin ou un membre de votre famille. Debest Osarumwense, une mère de famille, a été accusée d’avoir aidé son fils dans ses activités criminelles.

- ont un QI très élevé, oui et non. Aujourd’hui il est très facile de disposer de moyens, de kit tout en un pour procéder à une attaque. Le concept de malware-as-a-service permet d’obtenir des cyber-outils sophistiqués entre les mains de criminels sans aucune expertise en cyber.

- sont des hommes. La parité existe aussi en cyber, on ressence des cybercriminelles, et oui les femmes ont aussi leur place.

- sont des adolescents, alors c’est parfois le cas, on l’a vu notamment avec le groupe Lapsus$(un adolescent d’à peine 16 ans). Elliott Gunton n’a que 16 ans lorsqu’il commet son premier cybercrime. Selon un sondage, les cybercriminels représentent « 76% des hommes âgés en moyenne de 35 ans » mais il y a aussi des adultes voire des très adultes ! William Charles Rath, le faussaire des télécoms est né en 1941…

2. Organisation

On considère généralement les cybercriminels comme des individus agissant seul. Cependant, la réalité est tout autre. La plupart d’entre eux agissent en groupe.

« 50% des gangs de cybercriminalité sont composés de six personnes ou plus ».

Ils ont très bien compris qu’à plusieurs on est plus fort. Les défenseurs devraient avoir la même mentalité.

Ils collaborent entre différents groupes pour combiner une grande variété de méthodes de renseignement et d’attaque.

Ils se soutiennent même parfois pour être plus créatifs, et ont compris aussi le concept de dépenser moins pour gagner plus.

Ainsi ils bénéficient de plusieurs stratégies et peuvent proposer des attaques mixtes. Ils n’hésitent pas à utiliser des kits tout en un : malware-as-a-service, ransomware-as-a-service…

MageCart par exemple est un syndicat de cyber-piratage, composé de divers groupes sous un seul grand parapluie.

Chaque groupe est bien pensé et organisé comme une véritable entreprise, un vrai gang : un patron, un comptable, un RH, un service marketing, etc.

GozNym Gang, par exemple, a un leader considéré comme le PDG qui recrute des chefs de projet responsables de chaque élément de l’attaque, sur le Dark Web.

Ils peuvent même disparaitre pour mieux réapparaitre (c’est le cas de Conti, de REvil)

« 50 % de ces groupes sont actifs depuis plus de six mois. »

3. Comment choisissent-ils les victimes ?

- L’individu est vu comme une faille pour le cybercriminel. Ils vont s’appuyer sur une erreur humaine, ce sera leur première cible. Les employés impliqués dans les opérations et la production seront les plus exposés.

- Un gouvernement. Les données gouvernementales sont des ressources inestimables.

- Les entreprises. Selon un rapport du CESIN, 80% des entreprises ont constaté en 2019 avoir été touchée par au moins une cyberattaque. Les grandes organisations sont touchées mais les petites, les PME le sont également.

- Le sous-traitant est devenu la cible privilégiée ces derniers temps. « 40 % des pirates ont déclaré que leur principal objectif était de trouver le « maillon faible de la chaîne ».

Souvent cette tierce partie n’est pas soumise aux mêmes règles de politique de sécurité de la société qui l’emploie et fait d’elle la cible idéale.

- L’administrateur. « 30% supplémentaires ont révélé que leur cible principale était l’administrateur informatique ». Cela semble presque évident puisque cette personne détient toutes les informations ou presque. Elle a un accès direct aux serveurs, aux systèmes d’informations et aux données confidentielles.

- Au niveau géographique les criminels portent leur attention sur les économies émergentes comme l’Afrique, ou l’Amérique du Sud, nous l’avons constaté avec l’attaque du Costa Rica et du Chili tout dernièrement. Paralysant un pays entier.

Nathalie GRANIER-Juin 2022