Ainsi font font font… des dégâts, les petites marionnettes. Les fameuses sockpuppets ou marionnettes en chaussettes sont des personnages fictifs, qui ne sont pas utilisées que pour amuser les enfants, elles interviennent aussi malheureusement en ingénierie sociale.

Il s’agit de faux profils, de faux comptes de médias sociaux, une agence ou un État, créés pour effectuer des recherches en OSINT ou par des enquêteurs, des journalistes, des analystes mais aussi par des cybercriminels et c’est ce volet sur lequel on va s’attarder.

Comment créer un personnage ?

C’est un travail minutieux, qui va prendre du temps pour être ‘parfaitement’ parfait.

Le personnage doit être crédible et cohérent, il doit avoir un comportement en ligne adéquat avec son « histoire » et cela se travaille.

Pour cela le personnage a :

- un nom, il existe sur le web des générateurs de profils, vous offrant un petit kit prêt à l’emploi avec un faux nom, une fausse adresse, un numéro de carte de crédit, divers comptes de médias sociaux, des amis, etc. Bien sûr tout cela se crée via un VPN, afin d’éviter toutes traces d’adresse IP.

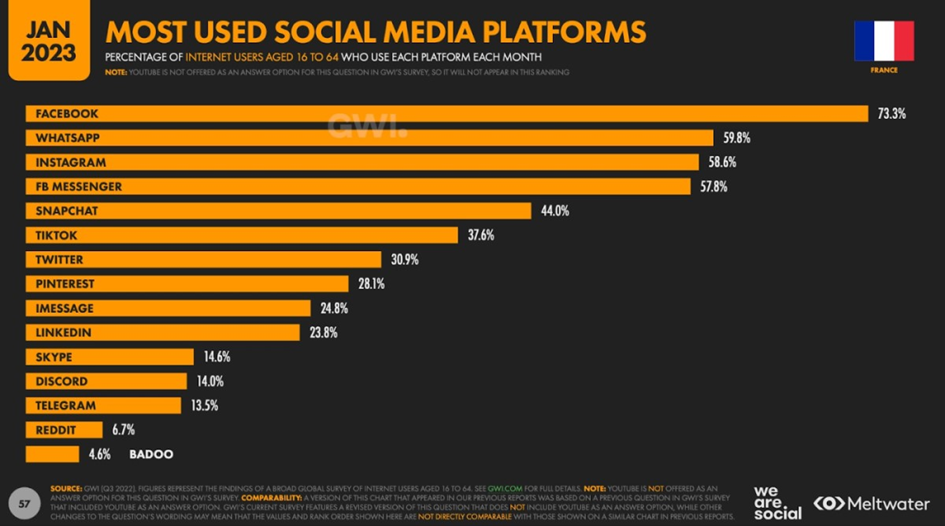

- reste plus qu’à trouver le bon media social adapté selon les pays

en France le magazine BDM, a référencé les sites les plus utilisés :

- pour la photographie, là encore il existe des sites utilisant l’IA afin de créer un faux visage. (Souvent le criminel va utiliser un profil féminin, afin d’attirer plus de victimes)

- enfin il faudra un numéro de téléphone, pour cela le cyber attaquant se munira d’une carte Sim ou achètera un numéro VoIP.(Burner phone)

Voilà, on a tout ; la première phase est opérationnelle, plus qu’a jouer avec son pantin.

Ah non, j’allais oublier, le cybercriminel va rendre mature son personnage. L’avatar va devoir prendre vie petit à petit pour être le plus crédible possible. N’oublions pas que le pirate informatique va chercher à avoir votre confiance, et la confiance se gagne avec le temps, et le cybercriminel est patient, très patient…alors il va par exemple créer un groupe de fan, ou une pseudo association, il va interagir pendant un certain temps simplement, faire des posts, donner des avis, liker… Voilà, maintenant il est prêt à agir, à faire quoi au fait ?

3 petits tours et puis…

Mettons-nous dans la peau du pirate, commençons par planifier notre attaque et donc définissons les objectifs.

Il va utiliser son personnage dans plusieurs situations ; généralement son objectif est d’exploiter et de l’utiliser à des fins frauduleuses, pour contourner les interdictions de sites par exemple ou encore ternir les réputations, répandre la désinformation, à des fins politiques ou pour étouffer la dissidence.

Il existe des attaques de phishing qui utilisent ce type de méthode, on parle d’imitation multi-persona » (MPI) c’est le cas notamment de TA453 (charming kitten). Ce groupe iranien est très friand de ce genre de technique qui s’appuie sur la preuve sociale bien connue en psychologie.

A ces dangers, s’ajoute le vol d’identité. Le cybercriminel va pouvoir utiliser son personnage pour collecter des informations, enquêter sur un profil particulier.

De la même façon il pourra réaliser des fraudes synthétiques. Il s’agit d’extraire des informations de plusieurs personnes et à les combiner avec de fausses données personnelles pour créer une « personne » qui n’existe pas. La différence avec une usurpation d’identité classique est qu’ici on obtient un « amer » mélange d’informations réelles et fausses.

…au-delà des marionnettes, le deepfake pour usurper une identité

Les deepfakes qui, pour rappel sont « des photos, vidéos et audio créés par un logiciel d’intelligence artificielle (IA) qui, à partir de contenu réel (images et audio), peut modifier ou recréer, de manière très réaliste, les caractéristiques et les mouvements d’un visage ou d’un corps et imiter fidèlement une voix donnée. »(EACA)

Les deepfakes vont permettre, outre de voler l’identité de nos stars (Tom Cruise en a fait les frais), de créer de fausses offres d’emplois via des faux profils (en témoigne cet avis :

https://www.ic3.gov/Media/Y2022/PSA220628), d’aider dans le cadre de fraude au président -BEC-

(https://www.forbes.com/sites/thomasbrewster/2021/10/14/huge-bank-fraud-uses-deep-fake-voice-tech-to-steal-millions/?sh=418891e57559), ils permettent aussi

-de s’octroyer une identité en dérobant les données d’une personne décédée, on parle de fraude fantôme.

-d’utiliser des identités volées ; cette fois, il s’agit de fraude « à la demande », le but étant de souscrire un contrat, ouvrir un compte…

-de tromper les solutions de vérification d’identité. C’est le cas notamment pour effectuer une vérification KYC(« Know Your Customer, est la procédure que les entreprises réalisent pour vérifier l’identité de leurs clients conformément aux exigences légales et aux réglementations en vigueur. »[1])

Les entreprises exigent que les clients fournissent des documents d’identité physiques, une preuve d’adresse et une identification biométrique, etc. Les deepfakes accompagnés d’un soupçon d’ingénierie sociale permettent d’obtenir ces informations.

Tous concernés

Il convient de rappeler que tout le monde est concerné, non seulement,

-ces usurpations d’identité touchent la sphère personnelle. Une fois assemblées, toutes les informations misent bout à bout reconstituent le puzzle, créent une image parfaite de nous. Si les cybercriminels obtiennent ces informations, on peut facilement devenir victime.

Mais les entreprises aussi sont concernées,

-et tous les secteurs peuvent être victime et particulièrement les industries travaillant avec de grandes quantités d’informations personnelles identifiables (PII). L’impact financier, de réputation, auprès de ses fournisseurs et clients peut être colossal.

Les organisations doivent mesurer ce risque et ajouter de nouvelles couches de défenses proactives. Il appartient aux entreprises de se protéger, de protéger ses clients mais aussi ses salariés contre tous les types de fraudes, y compris le vol d’identité deepfake.

Encore une fois, on voit toute l’ingéniosité des attaquants pour nous manipuler. Même si le sujet n’est pas nouveau, il me semblait important de le rappeler, et de mettre un coup de projecteur sur ces techniques qui apportent une preuve supplémentaire au mail de phishing, un élément de confiance en plus qui va ôter les dernières barrières de doutes qui pouvaient subsister chez la victime.

De sérieuses inquiétudes demeurent quand on sait que finalement tout le monde, monsieur, (ou madame) Dupont avec un peu de connaissances techniques, peut générer des contenus frauduleux.

« la cybersécurité exige une vigilance à tous les niveaux, du berceau à la tombe »

Nathalie Granier-mars 2023

[1] https://www.electronicid.eu/fr/blog/post/kyc-know-your-customer-france/fr