Bien souvent en cyber sécurité on envisage les attaques provenant d’Etats, de groupes de cyber criminels, sans imaginer que la menace peut provenir de beaucoup plus près. Or, le plus grand atout de l’entreprise peut vite devenir le plus grand risque.

La menace interne ne concerne pas que les autres, elle concerne toutes les entreprises et peut être d’origine involontaire ou pas.

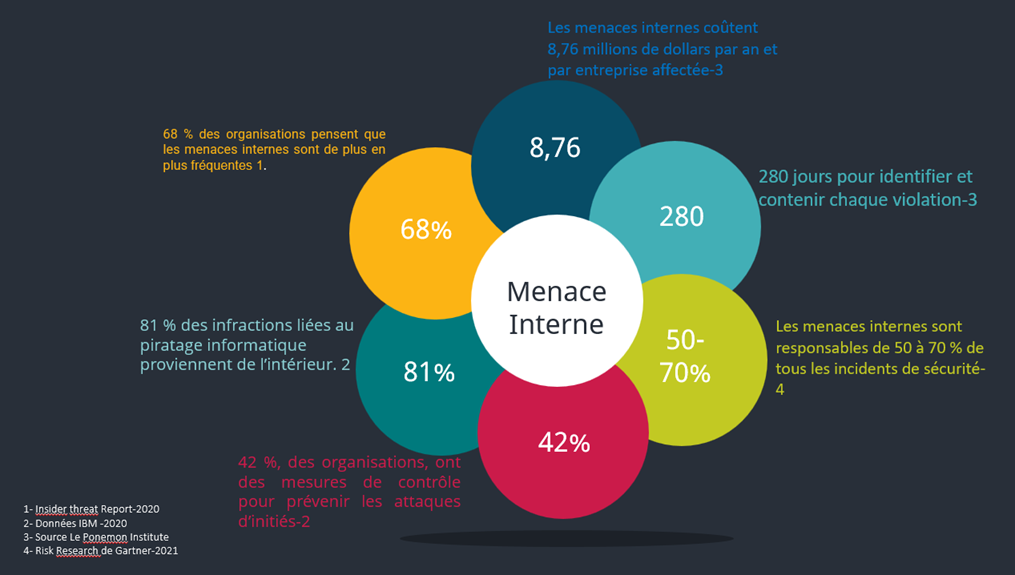

600 000 dollars par incident, c’est ce que coûte une menace interne dans le monde en 2020.[1]

De nombreuses études se sont emparées du sujet mais beaucoup moins d’un aspect psychologique.

J’ai donc construit cet article autour de deux grands axes. Le premier a pour but de comprendre le concept de menace d’initié, le second tentera de répondre à la question suivante : que se passe-t-il dans la tête d’un traitre ?

Car selon moi, Il est temps de s’en soucier, de bien comprendre de quoi nous parlons et de comprendre pourquoi ces « insider » trahissent.

Comprendre, non pas pour éliminer cette menace, cela reste impossible, mais tout du moins pour l’atténuer dans le meilleur des cas.

[1] Proofpoint. Coût des menaces interne.2020

1. CONSTAT

Selon le CERT US : Une menace interne « peut survenir lorsqu’un employé proche d’une entreprise disposant d’un accès autorisé abuse de son accès et qui a un impact négatif sur les informations ou les systèmes critiques de l’organisation. »

- Force est de constater que la menace interne concerne tout le monde, tous les secteurs sont à risque. Il est vrai que certains seront plus vulnérables. Lorsque la motivation est financière, le secteur de la finance et des assurances seront plus touchés. Ce point est confirmé par le rapport Verizon2. Si la motivation concerne le vol d’ informations, dans ce cas les secteurs liés à la technologie de pointe ou la santé vont être la cible des cyber criminels. Selon le même rapport[1] : « les secteurs de la santé et de la finance connaissent le plus d’incidents impliquant des employés abusant de leurs privilèges d’accès ».

- Bien sûr les cybers criminels vont cibler préférentiellement les grandes entreprises technologiques et les multinationales. Mais de plus en plus les structures sous-traitantes ou fournisseurs de grosses entreprises sont menacées. On observe ces dernières années que les attaques supply chain (ou chaine d’approvisionnement), sont un vecteur non négligeable d’attaques cyber.

[1] Data Breach Investigations Report.2021

- Autres faits notoires ; les entreprises implantées dans des pays à bas salaires sont plus fragiles et les employés plus facilement attirés par ses offres bien souvent alléchantes.

- Le filet s’élargit chaque jour, pour atteindre le secteur public , qui est de plus en plus concerné par ce type de menace. « L’administration publique connait le plus d’erreurs diverses” (y compris les e-mails mal acheminés) »2

Je finirai ce paragraphe par un chiffre 11.45 millions de dollars, c’est le coût moyen mondial d’une menace interne en 2021[1]. Cette menace n’est donc pas à négliger.

[1] Rapport Proofpoint. Coût des menaces internes en 2022 : rapport mondial

LES ORIGINES

Quels sont les outils de recrutement ?

Avant d’aborder les raisons qui poussent certains à mal agir, commençons par comprendre comment les cybers criminels procèdent pour recruter leurs employés.

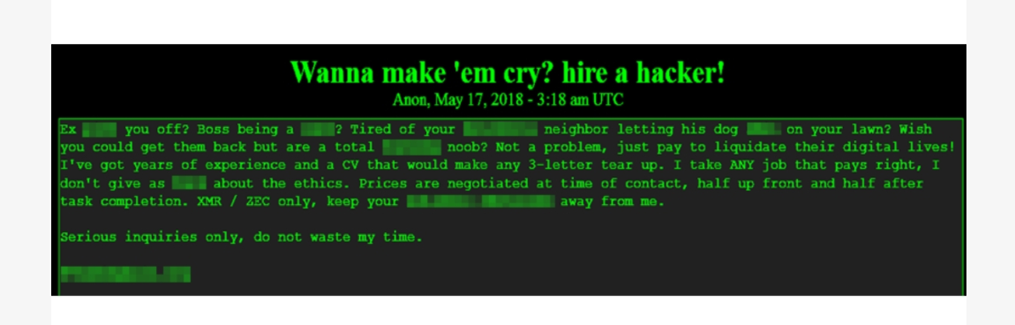

Les attaquants sont familiers du Dark web et une fois n’est pas coutume, ils vont encore utiliser cet espace lors de leur campagne RH. Ainsi donc les initiés sont recrutés sur le Dark web, en échange de prêter les informations d’identification, de découvrir des failles de sécurité, voire d’installer des logiciels malveillants.

Il existe des pages de recrutement identiques ou presque aux sites Web classiques de recherche d’emploi. Certains employeurs du Dark web imposent même une période d’essai ! La rémunération est alléchante : 3 000 dollars par mois pour une à deux heures de « travail » par jour. Des canaux comme “Dark Jobs” et “Dark Work” ont ainsi vu le jour, offrant des postes à 1 000 $ par jour.

Le Dark web est donc un outil bien utile, néanmoins il n’est pas le seul, les criminels savent aussi s’adapter et user de différents canaux, comme Telegram. Le groupe sud-américain lapsus$ n’a pas hésité à annoncer ouvertement être à la recherche de taupes sur ce canal de communication. LockBit 2.0 a également eu recours à ce type de pratique sur le Dark web.

D’où proviennent ces initiés ?

Les entreprises sont en permanence sur le qui-vive en matière de sécurité, et se concentrent principalement sur les menaces externes, au détriment des menaces internes, parfois même plus désastreuses pour la réputation. Qui sont ces employés pouvant nuire à votre entreprise ?

Une des sources provient d’employés en interne, généralement il s’agit de personnes ayant des accès privilégiés, comme les RH, le PDG, le service financier, l’administrateur… Cela peut aussi être des employés ayant le savoir technique dans l’entreprise.

Mais plus globalement toutes personnes ayant accès aux données de l’entreprises peuvent être considérées comme une menace interne.

Les démissionnaires, des licenciés, des futurs employés…constituent également un vecteur de menace au même titre que les fournisseurs, les contractuels, issus de la chaine d’approvisionnement qui peuvent avoir accès aux données de l’entreprise.

Si toutes ces personnes ayant accès aux données de l’entreprise sont une menace évidente, d’autres, sont plus insidieuses, comme une entreprise concurrente. En effet elles peuvent constituer une menace dès l’instant où elles décident d’infiltrer des employés afin de nuire à l’entreprise ou pour nourrir des objectifs de guerre concurrentielle.

Et bien évidemment la menace peut être un Etat, un réseau criminel, indirectement via les individus précédemment cités.

Quels sont les potentiels signes de trahison ?

Le traitre est quelqu’un comme tout le monde, qui passe inaperçu, et qui entretient des relations normales. Il est donc bien difficile de l’identifier. Cependant, l’activité anormale du collaborateur peut être un signe de malveillance. Comme comportements inhabituels j’entends :

- des connexions à des heures inhabituelles

- des transferts de données volumineux

- des accès à des ressources inhabituelles

- des tentatives de contournement de la sécurité

- une violation des politiques de l’entreprise

- une utilisation de périphériques non autorisées

- de la rancune exprimée

- une extension du périmètre de tâches

Bien évidemment, cela ne signifie pas systématiquement que l’employé est un traitre, certains peuvent étendre leur périmètre d’action pour évoluer, apprendre ; d’autres peuvent se plaindre, sans pour autant trahir leur entreprise.

2. POURQUOI PARLE T’ON DE MENACES ?

« Un traître en nous quittant nous affaiblit bien moins qu’un lâche défenseur »

Jean Racine

L’augmentation des IOTs, la recrudescence de l’utilisation du cloud, l’accès aux données à distance expliquent en partie l’augmentation de la menace. Il devient plus facile d’exposer des données confidentielles ou sensibles.

Chaque entreprise est confrontée à des cybermenaces différentes, mais il y en a une à laquelle on ne pense pas immédiatement et qui reste tabou : la menace interne, volontaire ou non.

Nous nous attarderons plus sur la première et verrons les aspects plus psychologiques. Commençons par la menace involontaire.

La menace involontaire

Cette menace peut provenir d’un accident ou bien d’une négligence.

Accident :

Le plus souvent, il s’agit malheureusement d’erreur humaine, de mauvaise décision.

La personne clique sur un lien malveillant pour de nombreuses raisons, comme le manque de temps, la pression, la peur.

Il peut s’agir aussi d’incitation involontaire dans le cas d’ingénierie sociale, ou bien du fait de l’utilisation, d’un réseau non sécurisé comme le wifi public par exemple, ou un email envoyé à la mauvaise personne, un transfert d’info sur sa messagerie personnelle…Les exemples ne manquent pas.

Négligence :

La frontière entre l’acte malveillant et l’accident est la négligence. Il est assez fréquent que des personnes oublient l’importance de la sécurité malgré de très nombreuses campagnes de sensibilisation. L’incompréhension ou la méconnaissance prennent le pas sur la sécurité.

Il faut aussi mentionner que parfois les employés ont tendance à passer outres les recommandations par souci de confort d’utilisation, entrainant l’entreprise qui l’emploie, à prendre un risque majeur. Le salarié sera amené à faire l’arbitrage entre risques cyber et impacts sur la productivité, le premier l’emporte sur le second.

Les initiés négligents représentent 62 % de tous les incidents.[1]

Cette négligence s’explique aussi par des politiques de sécurité parfois trop strictes ou mal adaptées, favorisant des conduites d’évitement, ou de contournement. L’employé trouvera un plan B par commodité et mettra en péril la société.

La menace volontaire

Les cybercriminels vont viser les employés de l’entreprise car ces derniers offrent un accès direct aux données.

[1] Rapport Proofpoint. Coût des menaces internes en 2022 : rapport mondial

« 6 cadres informatiques sur 10 ont été contactés par des pirates informatiques pour installer un ransomware dans les systèmes de leur entreprise, en février 2022 »[1]

[1] Etude Hitachi ID.2022

Certaines personnes mal intentionnées chercheront à louer les services des cybers criminels. La corruption provient du pirate informatique via des canaux de recrutement sur le Dark web par exemple, mais elle peut aussi venir des individus eux même.

L’action malveillante résulte bien souvent de la propre volonté de l’individu, pour servir ses intérêts. On parle de turncloak.

Il existe différents cas de menaces volontaires :

- Le cas de l’employé licencié qui se venge

- Le cas de l’employé qui recherche un gain financier

- Le cas de l’employé qui part pour une entreprise concurrente

- Le cas d’un ancien employé

- …

Les « Insiders » malveillants sont responsables 43 % des incidents de sécurité signalés (entre mars et juillet 2020)[1].

L’exemple le plus connu est celui d’un employé de Tesla à qui on a demandé d’installer un logiciel malveillant pour un million de dollars en 2020.

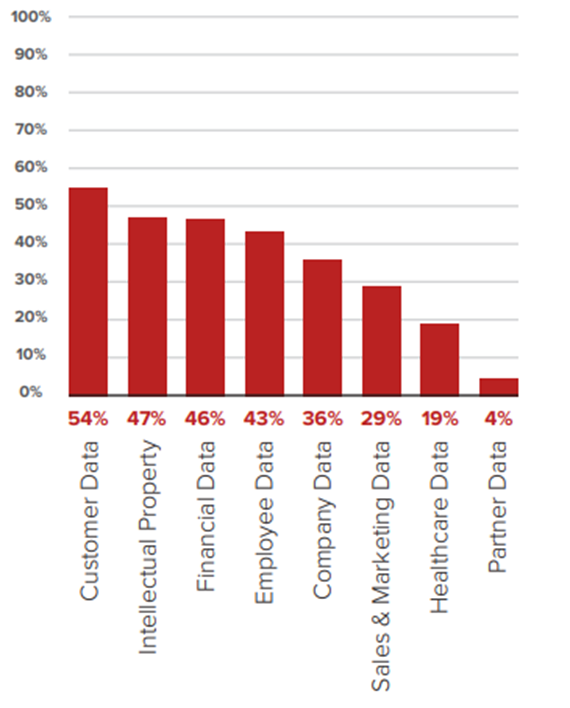

Quels types de données sont les plus vulnérables ?

[1] Securing the Future of Hybrid Working.Tessain

Des solutions?

En cyber sécurité il faut toujours privilégier une approche proactive.

Au niveau technique :

- Penser à couper l’accès aux systèmes pour les employés qui quittent l’entreprise. Cela peut sembler évident et pourtant combien ont encore accès au réseau de l’entreprise des mois après !

- Privilégier l’analyse du comportement des utilisateurs UBA ou UEBA pour User and Entity Behavior Analytics. L’UEBA aide à détecter les menaces internes potentielles, en analysant et en alertant sur les comportements inhabituels.

Bien sûr je pourrais mentionner toutes les autres défenses techniques que l’on peut imaginer, mais elles ne font pas l’objet de mon propos ici

Au niveau humain :

- Le filtrage des candidats dès l’embauche est important pour identifier les traits de personnalité.

- La sensibilisation aux risques cyber, l’accompagnement des collaborateurs et la surveillance des activités, comme vu plus haut sont nécessaires mais jamais suffisamment.

- Une bonne connaissance des collaborateurs est essentielle, les évaluations annuelles peuvent servir à repérer des employés mécontents.

Bien sûr, ces solutions ne font pas tout, mais elles peuvent parfois éviter le pire.

Enfin, tous les salariés ne constituent pas toujours une menace, évitons la paranoïa !

Nathalie GRANIER

SOURCES

Michael Smith The Anatomy of a Traitor: A history of espionage and betrayal (Anglais) Relié –8 juin 2017

Rapport Proofpoint. Coût des menaces internes en 2022 : rapport mondial

Kurt D Singer.The psychology of espionage.

Morrison EW et Robinson SL (1997), Quand les employés se sentent trahis : un modèle de comment la violation psychologique du contrat se développe, Academy of Management Review

Securing the Future of Hybrid Working.Tessain

Data Breach Investigations Report.2021

Insiders treat report. Bitglass.2020

Elangovan AR et Shapiro D. L (1998), Betrayal of trust in organizations, Academy ofRevue de direction