❓ 𝐐𝐮𝐢 𝐞𝐬𝐭 𝐌𝐮𝐬𝐭𝐚𝐧𝐠 𝐏𝐚𝐧𝐝𝐚 Adversaire?

Un peu oublié ces derniers temps avec l’actualité de Fancy Bear ou Lapsus$, Mustang Panda (TA416, HoneyMyte, RedDelta ou PKPLUG), sait se rappeler à nous.

Le groupe est basé en Chine.

Une de ses particularités est qu’il adapte ses outils et tactiques dans ses opérations.

Parmi ses outils favoris on mentionnera : Poison Ivy ou PlugX.

Leurs habitudes ? exploiter les vulnérabilités logicielles et utiliser des outils familiers (Google Drive), afin de tromper la vigilance des utilisateurs

Il est très actif dans la cyber sphère depuis au moins 2014.

Ces cibles sont les ONG principalement et son secteur de prédilection est très varié. Il frappe en Europe, en Afrique et en Asie.

L’objectif de ce groupe est bien souvent d’espionner les organisations travaillant sur les politiques sociales, humanitaires et environnementales. Le but découvrir des sources protégées, des informations sensibles, voler la propriété intellectuelle.

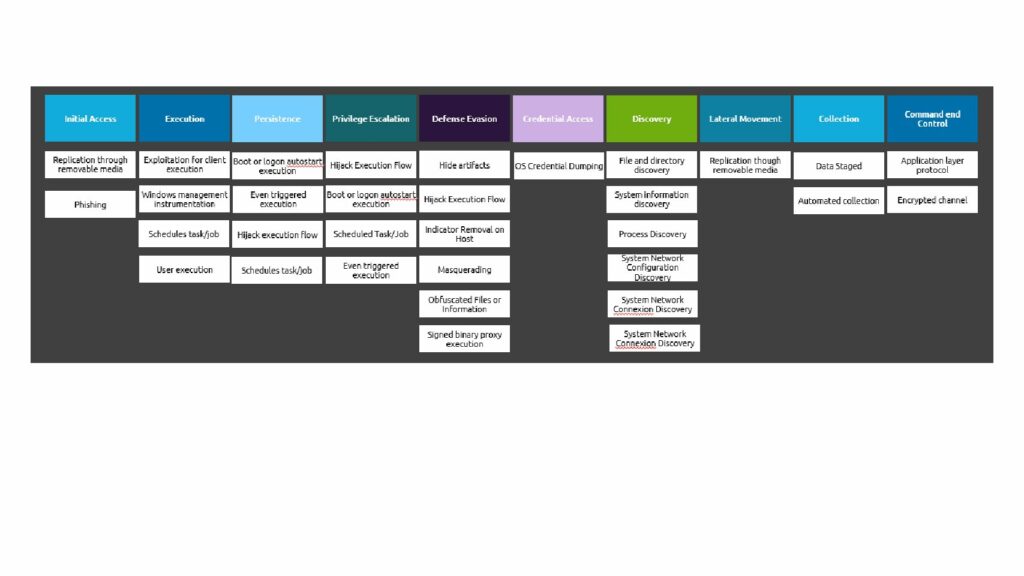

🛠️ 𝐓𝐓𝐏 𝐝𝐮 𝐠𝐫𝐨𝐮𝐩𝐞 :

📌 𝐐𝐮𝐞𝐥𝐬 𝐬𝐨𝐧𝐭 𝐬𝐞𝐬 𝐟𝐚𝐢𝐭𝐬 𝐝’𝐚𝐫𝐦𝐞 ?

· L’opération Lunious Moth en 2020, cette campagne de harponnage a visé 1 500 victimes au Myanmar et aux Philippines. Associée comme une campagne de test.

· Le Vatican la même année a été ajouté au tableau de chasse de Mustang Panda. Il s’agissait d’une attaque de spear-phishing

📰 𝐀𝐜𝐭𝐮𝐚𝐥𝐢𝐭𝐞́

Le groupe surfe sur la bien triste vague d’attaques en Ukraine.

➡️IoCs + lien : https://lnkd.in/gpd_n8r5

#Hodur (une nouvelle variante de Korplug.) la nouvelle campagne de cyber espionnage a été détectée par l’ESET. Cette opération aurait des similarités avec une autre variante de PlugX appelée THOR.

Les victimes sont basées en Europe, en Afrique et en Asie.

Le secteur d’activité identifié: les entités de recherche, FAI.

Cette campagne semble être toujours en cours et aurait démarré en aout 2021. Ils se servent de la crise Ukrainienne pour transmettre des documents vérolés.

Les détails de l’attaque :

➡️ https://lnkd.in/g94AWYHd