Une méthode : le scrapping

4 octobre 2021 de 17h30 à minuit, Facebook vacille. Les données personnelles de 1,5 milliard d’utilisateurs de la plateforme de M . Zuckerberg auraient été siphonnées grâce à la bonne vieille méthode de scraping.

La dernière fois nous avions abordé les sock puppets, ces fausses identités crées de toutes pièces par les attaquants cyber pour mieux nous usurper … Des marionnettes ou « sockpuppets », de l’IA, au deepfake, les armes du cybercriminel. – Threat Intelligence & Psychology (ti-p.fr)

et bien voyons cette fois comment ils scrapent.

Mais qu’est-ce donc que cette méthode ?

Le scraping signifie en français grattage, on retrouve ce petit mot anglais à travers d’autres versions comme : web scraping, screen scraping, web data mining, web harvesting, crawling, ou web data extraction.

Il s’agit d’une technique d’extraction de contenu.

On peut utiliser cette méthode de façon légale, mais pour ma part, je vais m’intéresser à la version illégitime, utilisée par les cybercriminels dans le cadre de phishing ou d’usurpation d’identité.

La méthode est loin d’être récente, puisque l’un des premiers robots malveillants, qui s’appelait Bidder’s Edge a été repéré dans les années 2000.

Malveillance encore et toujours

les cyber attaquants peuvent scrapper vos informations de façon manuelle ou automatique, dans ce cas, le pirate va utiliser un bot (un robot) qui va télécharger une partie ou la totalité du contenu d’un profil sur les réseaux sociaux par exemple et en extraire de la donnée.

En quelques secondes vos données sont récupérées, copiées et enregistrées, ainsi textes, images, codes HTML, codes CSS, vidéos, etc ne vous appartiennent plus.

On parle de scraping de contact lorsqu’il s’agit de voler des coordonnées comme des numéros de téléphone et des adresses e-mail.

Ces informations vont lui servir entre autres à :

- créer de faux comptes apparemment légitimes. Un faux compte peut être utilisé, pour tester une carte de crédit par exemple.

- à alimenter son ingénierie sociale (ensemble de tactiques de manipulations psychologiques) pour créer des mails contextualisés (spearphishing).

« Je n’ai rien à cacher ! » ou « il n’y a rien d’intéressant à trouver ! » sont souvent ce que l’on peut entendre, malheureusement on a trop tendance à oublier que notre identité numérique, c’est un puzzle à reconstituer. Les cybercriminels adorent les puzzles !! Les Sherlock Holmes cyber vont rassembler des dizaines et des dizaines de pièces : des comptes, des numéros d’identification, des photos, des mails, etc. qui vont constituer une image de vous.

Chaque petit morceau est un nectar dont s’abreuvent les pirates.

- à espionner une entreprise. Les violations de données exposent des informations commerciales sensibles, des noms d’utilisateur, des mots de passe, des données clients…

- à commettre de nombreux types de fraudes.

Une technique, plusieurs méthodes

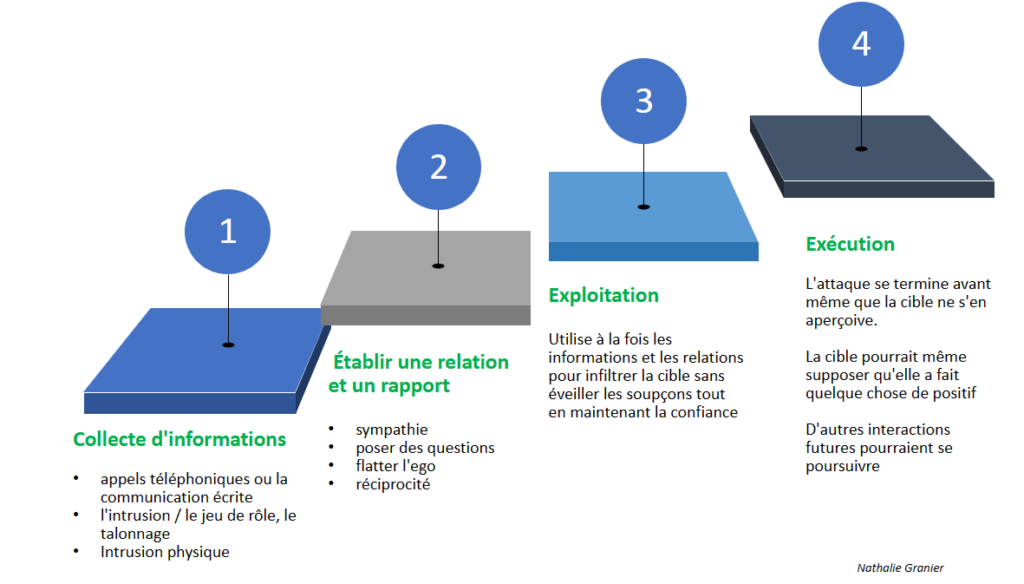

4 phases :

Différents vecteurs

- Les cybercriminels peuvent utiliser un : Bot persistant avancé (APB). Il s’agit de robots malveillants capables d’imiter le comportement humain, qui ne sont pas toujours repérés par les pares-feux, l’analyse des journaux Web. Ces petits nouveaux (qui n’en sont pas du reste) sont capables d’ attaques de connexion par force brute, de fraude aux transactions, de prise de contrôle de compte.

- Repérage sur les réseaux sociaux. Les médias sociaux sont une mine d’informations, c’est l’eldorado du cybercriminel.

- Ce n’est pas pour rien que linkedin, en 2021 en a fait les frais. Un cyberattaquant se faisant passer pour un certain “Tom Liner” a exposé 700 millions de données d’utilisateurs (92 % de l’ensemble des utilisateurs du service). Après tout ce n’est qu’une adresse mail ? oui sauf qu’une simple adresse e-mail peut parfois suffire à usurper une identité ou mener des attaques d’hameçonnage

- Même année, en avril, l’application de réseau social Clubhouse a vu, les données de 1,3 millions de ses utilisateurs publiés en ligne, on y retrouvait les noms complets et les identifiants de réseaux sociaux.

- En 2023, les données personnelles, les adresses e-mail, de près de 209 millions d’utilisateurs de Twitter ont été récupérées, volées et publiées sur un forum de piratage en ligne.

- Cambridga analytica, encore lui, ça vous parle ? Il s’agissait de web scraping malveillant.

- Autre vecteur utilisé : votre mobile. Le secteur de la finance, du jeu, du commerce sont les plus touchés.

En 2022, 487 millions de numéros de téléphones mobiles d’utilisateurs de WhatsApp ont été publié ; la méthode utilisée ? Le bon vieux scraping.

Petits conseils

- Soyez attentif aux paramètres de confidentialité de vos comptes sur les réseaux sociaux. Les photos, les détails des lieux que vous avez visités, les films que vous avez vus c’est super, mais n’oubliez pas que cela alimente les cybercriminels

- Changer le nom de votre profil

- Ecrémez, posez-vous la question de combien de comptes en ligne avez-vous ?

- Bloquer les demandes “d’amis” qui n’en sont pas toujours et/ou qui ne vous veulent pas que du bien

- …

- et faites un audit de votre identité en ligne, entreprise, ou personne morale, il y a des entreprises qui font ça très bien et en respectant la législation qui plus est. 😉

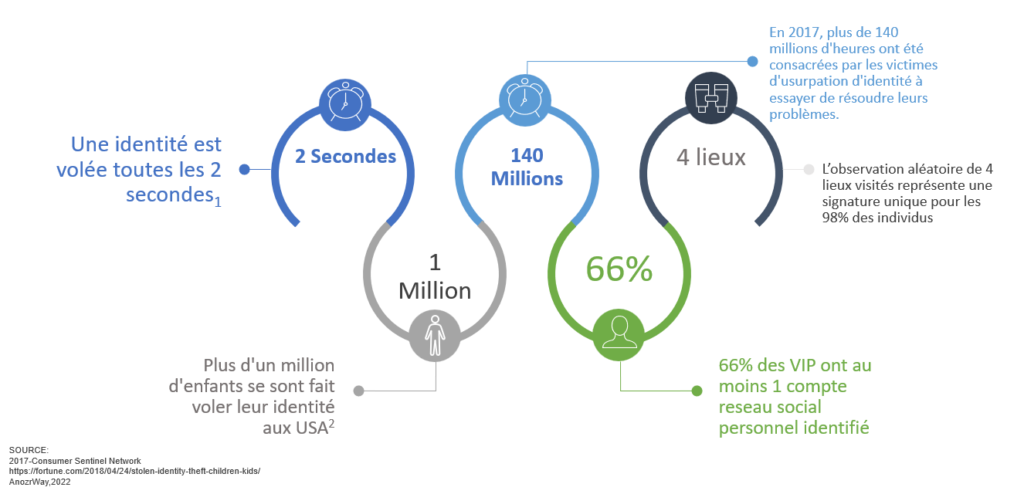

Pour finir voici quelques chiffres qui font tourner la tête

N’oublions pas que protéger les données d’identité est synonyme de protéger les actifs d’une entreprise. De plus en plus de cyberattaques exploitent les identités numériques. C’est moins cher et ça peut rapporter gros. 100% des cybercriminels ont tenté leur chance.

Nathalie Granier- Mai 2023

sources

https://cybernews.com/news/whatsapp-data-leak/

ThreatMetrix Cybercrime Report 2H 2018

Baromètre Anozr Way 2022